보안 솔루션 업체인 파이어아이(지사장 전수홍, www.fireeye.kr)는 시스코 라우터를 대상으로 한 라우터 임플랜트(Router Implant) 'SYNful Knock'을 이용한 공격을 포착하였다고 밝혔다. 이번 공격은 우크라이나, 필리핀, 멕시코, 인도 4개국에서 14개의 사례가 수집되었으며, 특히 그 동안 이론 상에서만 존재했던 라우터 임플랜트를 이용한 실제 공격 유형으로 알려져 이목이 집중되고 있다.

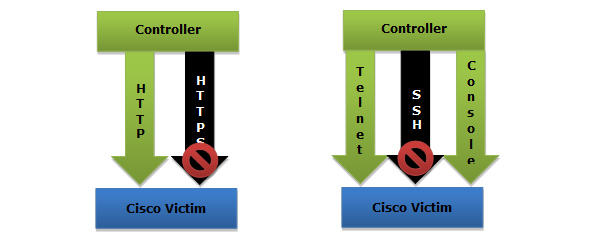

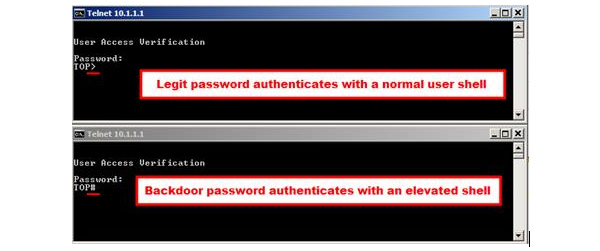

이번 공격에 이용된 임플랜트는 공격 그룹이 인터넷을 통해서 특정 모듈을 로드하게 해주는 변형된 Cisco IOS 이미지로 이루어져 있다. 또한, 이 임플랜트는 숨겨진 백도어 패스워드를 통해 무제한 접근을 가능하게 한다. 각각의 모듈은 라우터 인터페이스로 보내진 TCP패킷을 이용하여 HTTP 프로토콜을 통해 활성화된다. 패킷은 비표준 시퀀스로 이루어져있고, 해당하는 응답 번호를 가지고 있다. 모듈은 백도어 패스워드와 비슷한 기능을 하는 라우터 IOS에서 각 독립된 실행코드로 나타나며, 백도어 패스워드는 콘솔과 텔넷을 통해서 라우터로의 접근을 가능하게 한다.

▲ (왼쪽부터) 모듈 업데이트, 백 도어 접근 (자료제공 : 파이어아이)

▲ 정상 패스워드와 백도어 패스워드을 이용한 인증 과정의 차이 (자료제공 : 파이어아이)

이러한 라우터 이용 공격은 피해 업체에게 치명적인 결과를 가져 온다고 회사측은 강조했다. 우선, 라우터와 같은 인프라 기기를 제어함으로써 공격 그룹은 기업의 데이터 플로우와 중요 정보에 접근할 수 있으며, 나머지 인프라를 대상으로 한 추가적인 공격을 진행할 수 있다. 하지만 이보다 더 위협적인 것은 임플랜트가 시스템 재부팅 후에도 계속해서 네크워크 환경에 영속적으로 머물 수 있다는 것이다. 이로써 공격 그룹은 네트워크에 대한 영속적인 접근을 시도할 수 있다. 또한, 임플랜트는 허위 인증 형식의 비표준 패킷을 활용하기 때문에 백도어의 존재 여부도 역시 탐지하기 힘들다.

전수홍 지사장은 "이번 SYNful Knock은 변형된 라우터 이미지를 활용한 공격 중에서 빙산의 일각에 불과할 것"이라며, "해킹 그룹이 네크워크에 대한 영속적인 접근을 위해 노력을 기울이는 만큼, 발견되지 않은 임플랜트의 변종도 전 세계적으로 분포하고 있을 것이다"라고 전했다. 또한, "이러한 새로운 공격 벡터를 효과적으로 대응하기 위해서는 아직 밝혀지지 않은 공격 사례를 밝히기 위한 지속적인 노력과 이제까지와는 다른 방식의 보안 접근이 필요하다"고 덧붙였다.

라우터 임플랜트의 보다 자세한 공격 과정과 탐지 방법 그리고 치료 방법이 담긴 보고서는 파이어아이 홈페이지(https://www2.fireeye.com/WEB-2015-SYNful-Knock.html)에서 다운받을 수 있다.

김원영 기자 goora@noteforum.co.kr

[디지털 모바일 IT 전문 정보 - 노트포럼]

Copyrights ⓒ 노트포럼, 무단전재 및 재배포 금지